Line up

Products

製品力

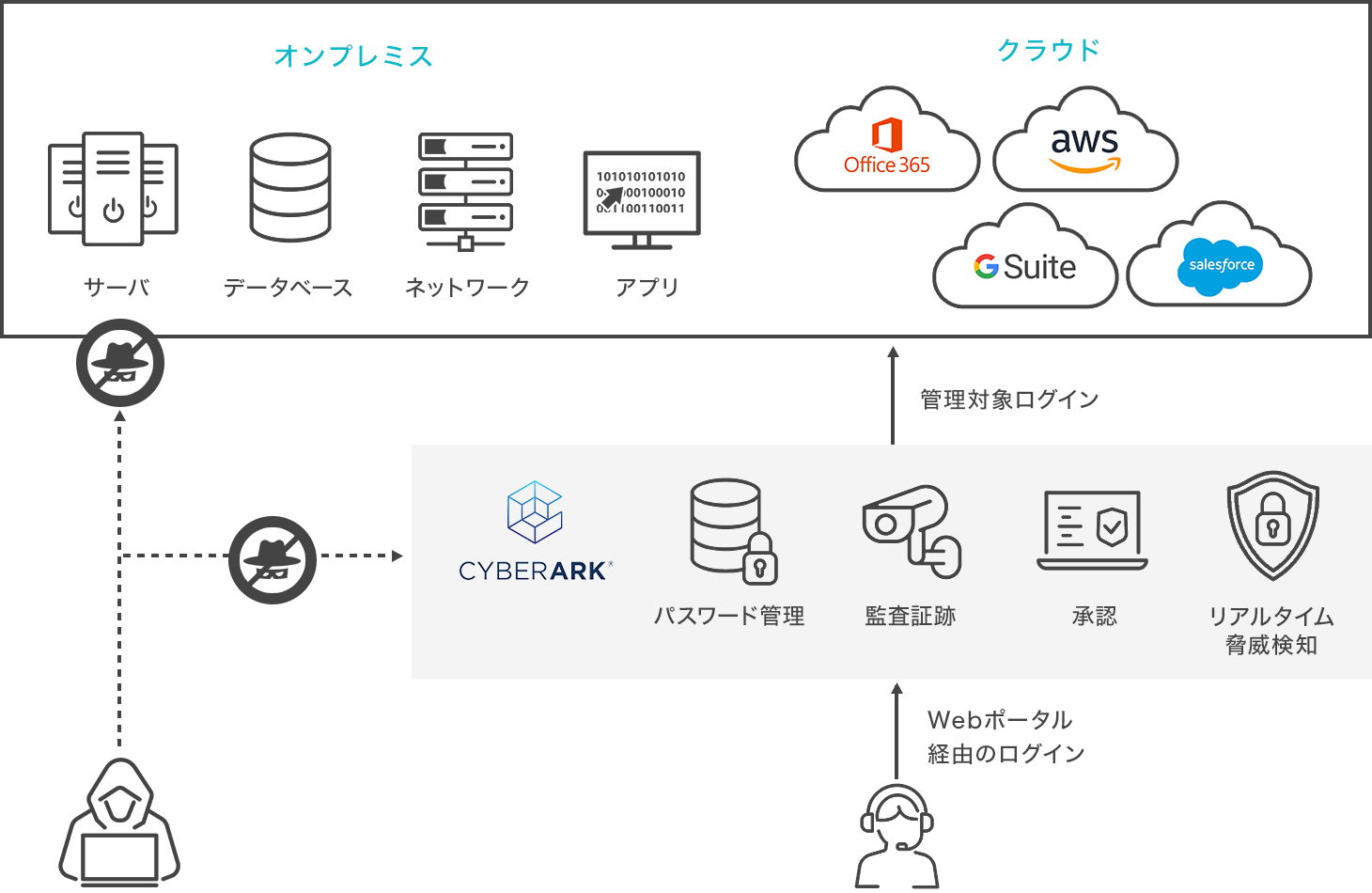

特権アクセス管理(Privileged Access Management)

機密情報へのアクセス権を付与されるアカウントは、ハッカーにとって狙われやすいターゲットとなります。 そのためセキュリティの観点からITインフラ内のユーザー、アカウント、デバイスまたはシステムに対するアクセス権や各種権限を制御する必要があります。

それらのサイバーセキュリティ戦略及びテクノロジーを特権アクセス管理(Privileged Access Management)と呼びます。

最も信頼される特権管理ソリューション

近年、サイバー攻撃の手法は外部からの攻撃ではなく、標的型または内部不正に移り変わってきています。 外部からの攻撃者は、システム内の機密情報を盗むためにまず特権アカウントの奪取を目指すことがわかっています。 特権を持ったアカウント(Administrator、root等)は、サーバ、ネットワーク、データベース、クラウド等お客様のシステムのあらゆる場所に 膨大に存在しています。 これらの特権アカウントは、主に中/大規模のシステムを持つお客様でどう管理すべきなのか課題となってきております。 CyberArkは特権アカウントの管理/保護に特化したセキュリティソリューションです。

特権アカウントセキュリティの市場では、マーケットリーダーとしての評価を得ています。

Vault

特権ID情報を格納

CybarArkが取り扱うすべての重要なデータ、パスワード、録画データ、ログなどを厳重に管理します セキュリティ上強固に隔離されており、CyberArkのコンポーネントのみアクセス可能です。 オンプレミスによる冗長化構成も可能です。

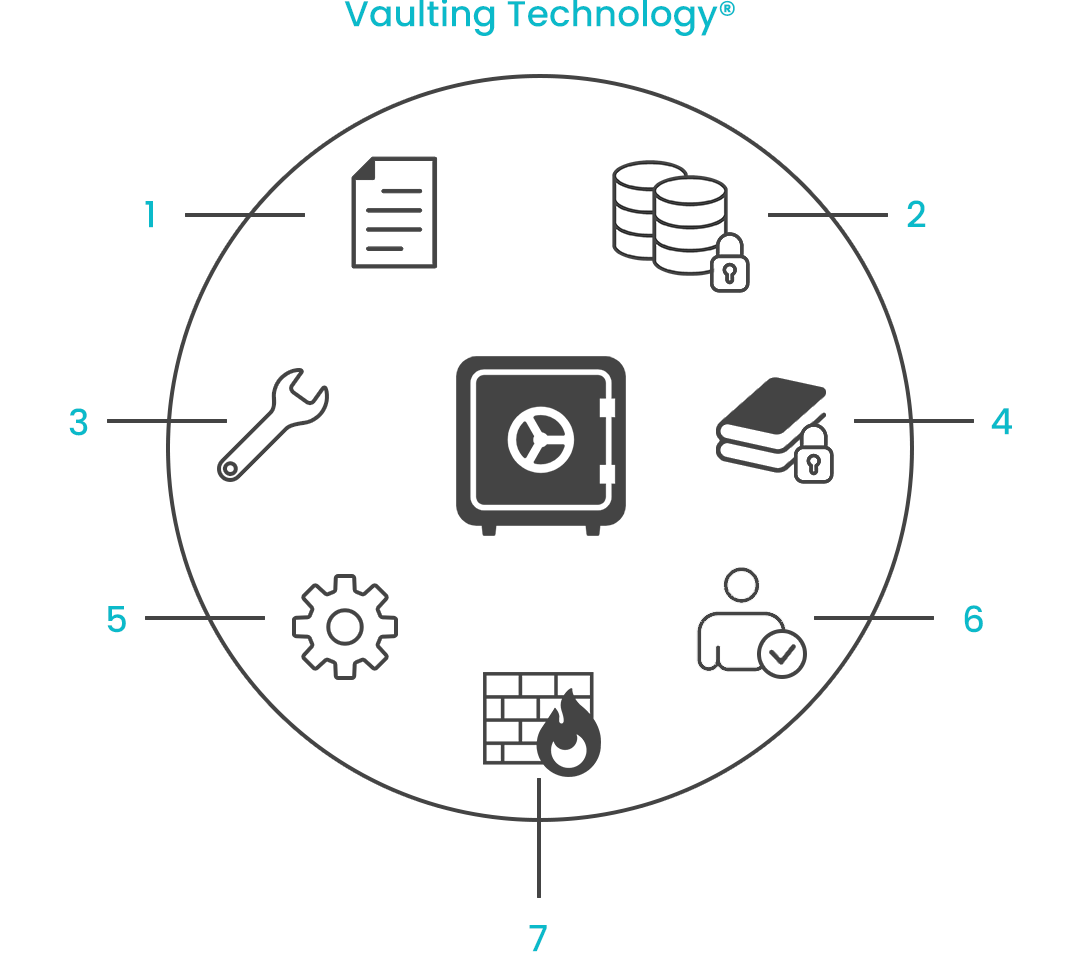

特権アカウントを保護する特許技術Vaulting Technology

「Vaulting Technology®」は7つのセキュリティレイヤでデータを保護し、Windowsサーバを「堅牢にデータを格納する金庫 (vault) 」にします。

-

1 . 動作ログの記録と保存

Vaultの動作は全てログ記録され、管理者でも修正権限の無いデータとして保持

-

2 . 階層別の暗号化

保存データに対して保存階層ごとに異なる方式で暗号化を実施

-

3 . 強制・任意アクセス制御

オブジェクト単位でのアクセス制御で、誰が何にアクセスをしたかを細かく制御

-

4 . CyberArkモジュール間通信の完全暗号化

CyberArkモジュール間の通信を独自プロトコルで完全に暗号化し、情報の漏洩を阻止

-

5 . 役割の分離

Vaultの動作として「不要な」サービスや アプリケーションを全て除去

-

6 . CyberArkモジュール間通信の認証

複数の認証方式を用い、CyberArkモジュール間通信の正当性を証明

-

7 .ローカルファイアウォール

CyberArk専用のローカルファイアウォールを導入、CyberArkに不要な通信を全て遮断

PVWA (Password Vault Web Access)

IIS上で稼働する特権ID管理、管理対象へのアクセス用Webサイトとして利用します。 アカウントのリクエスト、パスワードのリトリーブ、およびリモートコンソールの接続はPVWAから行います。

PVWAでパスワード管理、およびアカウントアクセスのマスターポリシーを設定し、プラットフォームごとに 個別ポリシーも設定ができます。

CPM (Central Policy Manager)

特権IDに対するポリシーを一元管理します。

パスワード管理機能として主に以下を実現します。

・パスワードの貸し出し

・パスワードの自動更新

・ワンタイムパスワードの生成

・チェックイン/チェックアウト(パスワードの利用を固定します)

・定期的なパスワード/SSH鍵のローテーション

自動スキャン機能により、新規のユーザーも容易に管理対象へ組み込みできます。

管理対象となるデバイスの種類が豊富でOSやデータベースだけでなく、 ネットワーク装置やクラウドサービスなど多種多様なシステムのパスワードを管理します(100種類以上)。 新サービスなどサポートされていないシステムにもテンプレートをカスタマイズすることで対応可能となります。

オプション/追加コンポーネント

01 PSM (Privileged Session Manager)

操作内容の記録/監査/監視を実施します。

主に以下を実現します。

・監査ログ、特権ID利用者の操作画面、実行コマンドなどを録画やテキスト形式などで記録/取得

・すべてのセッションをモニタリングし、不審なセッションの停止

・リスクスコアが高い不審な活動にアラートなどの自動対策

・作業履歴の検索

02 SSK (SSH Key Manager)

特権IDとSSH鍵の管理を実施します。 SSH接続時の公開鍵認証で利用する鍵を一元管理し、SSH鍵管理を自動化します。

03 PTA (Privileged Threat Analytics)

特権IDの悪用をリアルタイムに検知します。

主に以下を実現します。

・PSMで取得した情報や操作を監視し、あらかじめ設定した不審な活動ルールと対策の自動化

・PSMと連携し、アクセス記録の保管

・通常時の特権IDの利用状況を自動学習し、不正アクセスをリアルタイムに検知

・Vault、SIEM製品、Active Directoryから収集された情報を分析し、脅威をリアルタイムに検知

・検知した疑いのあるインシデントを管理者に警告

・レポート機能によりインシデント履歴や対策の情報を参照可能

04 AIM (Application Identity Manager)

アプリケーションなどに埋め込まれた特権IDの管理を実施します。

主に以下を実現します。

・ユーザーだけでなくアプリケーションの認証情報を保護

・スクリプトへのパスワードの書き込みが不要

・コンフィグファイルに含まれたパスワードの自動変更

05 OPM (On-Demand Privileges Manager)

特権IDのコマンド制御を実施します。特権ID利用ユーザーごとに使用できるコマンドを制限し、必要な権限を付与します。

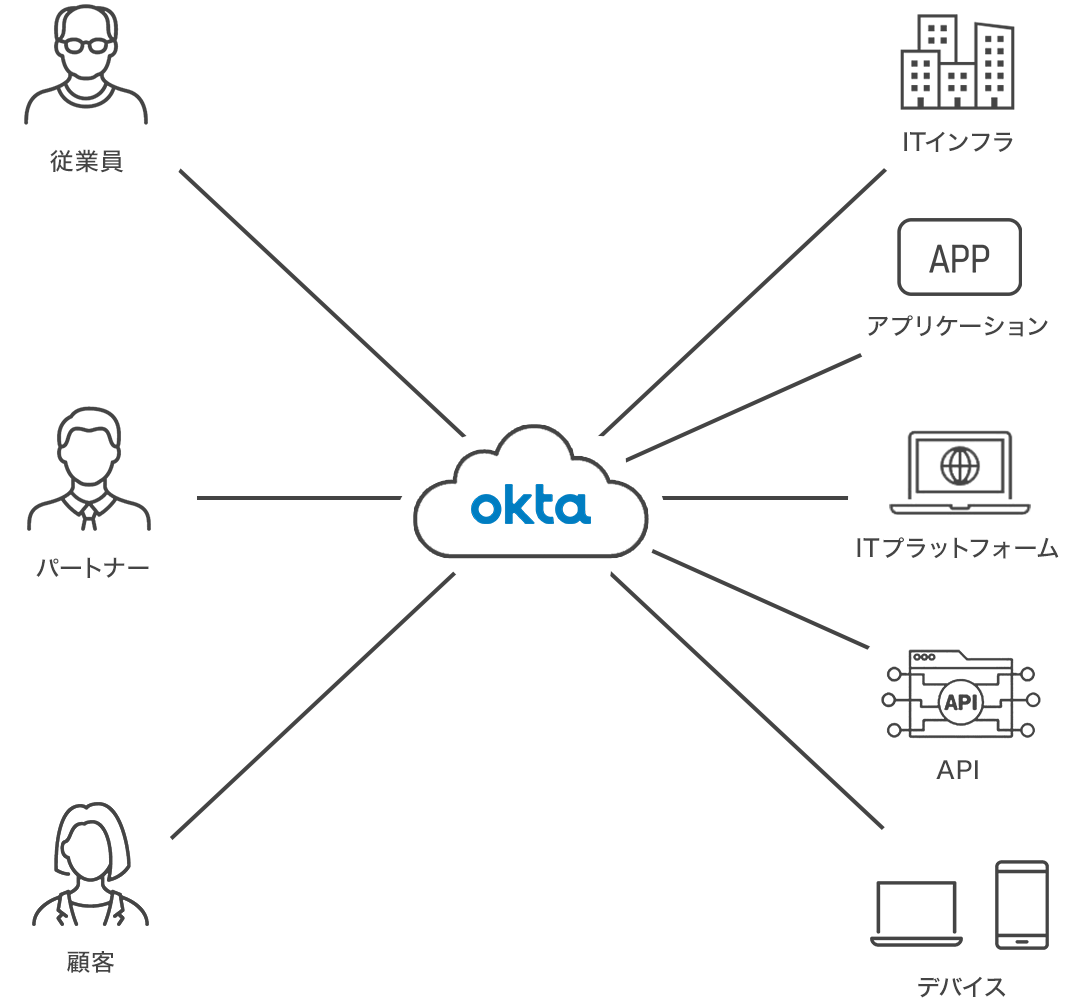

最も利用されている統合認証基盤サービス

最も利用されている

統合認証基盤サービス

Oktaの特徴としてシンプルなUI、6500を超える定義済みアプリケーションにより様々なSaaSとの連携、99.99%を保つ可能性、グローバルで8000を超える実績を持つ、グローバルスタンダードIDaaSと言えます。

弊社はOktaのライセンス販売及び導入までのインテグレーションサービスを実施しております。

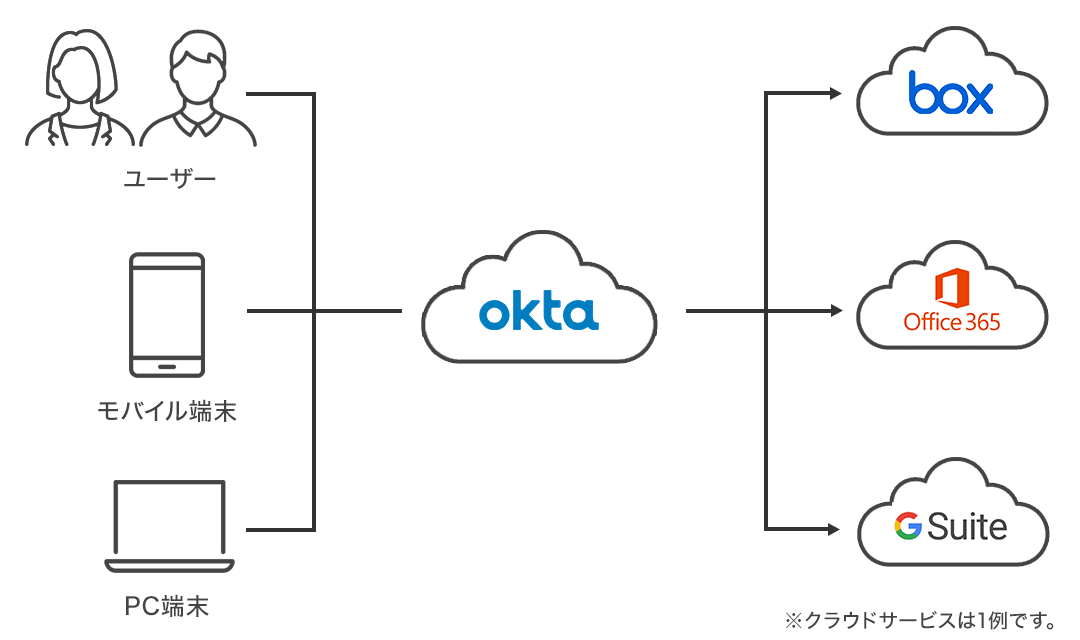

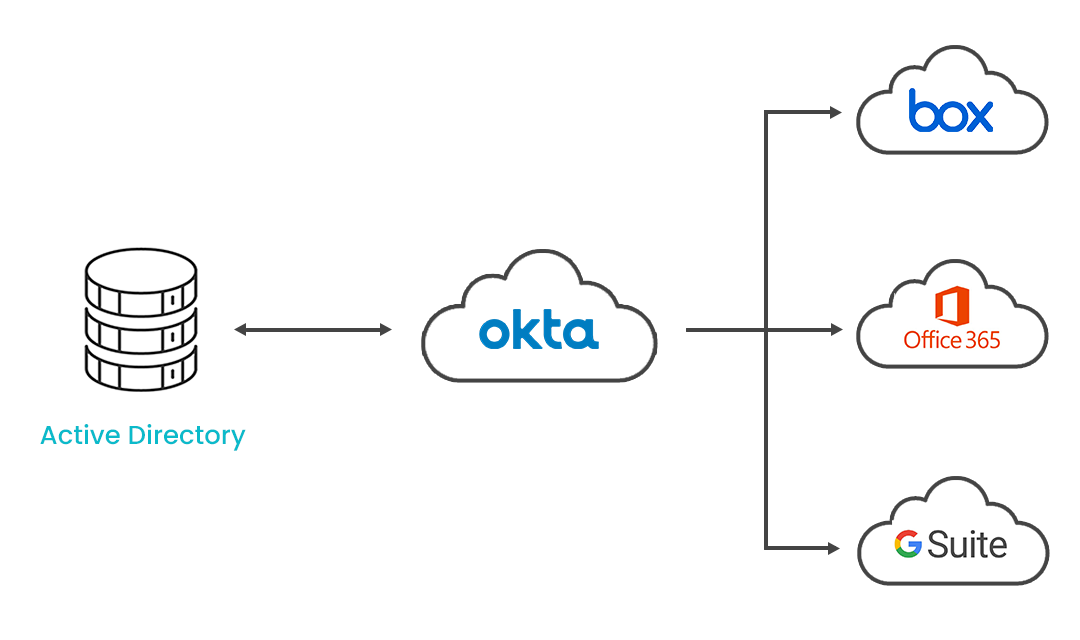

Oktaではクラウドもしくはオンプレミスのアプリケーションへのログインを全て集約し、従業員やビジネスパートナー、そしてお客様がPC/スマートフォン/タブレットなどのあらゆるデバイスから一元的にログインできるような環境をご提供します。Active Directoryなどの情報を基にした認証の実施や、社員の入退社時にクラウドアプリケーション側のアカウントを自動で作成/削除することも可能です。

-

主な機能

-

01 シングルサインオン

Box, Office 365, G Suite, Salesforceなど、6,500以上のアプリケーションが既にOktaには統合されています。容易なセットアップでシングルサインオンを実現可能です。また、ユーザーの属性、アプリケーション、ネットワークの状態、クライアントアプリ(例:ブラウザなど)、デバイス証明書などの条件に基づき、SaaSへの柔軟なアクセスコントロールを定義することが可能です。ユーザからのアクセスはリアルタイムにログとして残り、日時や種類による検索、レポート出力も可能です。CSV, APIによるエクスポートやSIEMとの連携ももちろん可能です。

-

-

02 ユニバーサルディレクトリ

Oktaをユーザーディレクトリサービスとして利用することができます。Active Directoryなどのユーザー情報と同期をするだけでなく、パスワードポリシー管理も可能となります。LDAPインターフェースを利用し、オンプレシステムとの連携も可能になります。

-

-

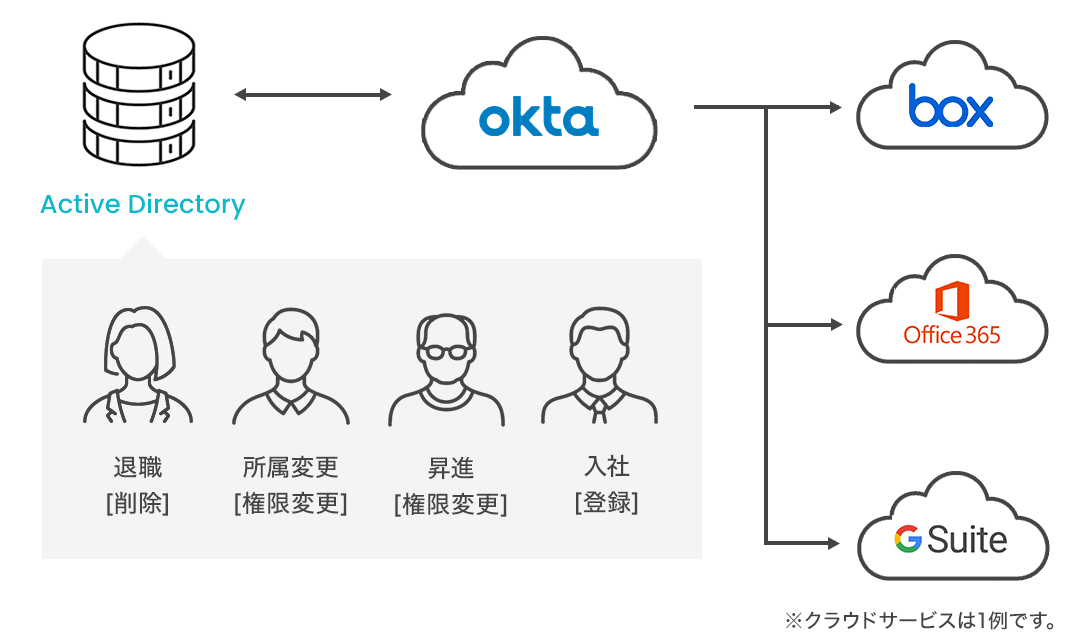

03 ライフサイクルマネジメント

様々なSaaSを利用している場合、入社時・退社時にSaaS側のアカウント作成/削除に多大な工数が発生します。

OktaではOktaに登録済みのユーザー情報を基に、各SaaSアカウントの作成、削除、一時的な中断などを一元管理可能であり、アカウント管理の工数削減が見込めます。

※ライフサイクルマネジメント機能に対応したSaaSのみ

また、OktaがActiveDirectoryなどと連携している場合は、ActiveDirecotry側のユーザー情報の更新(例:入退社)に基づき、SaaS側のアカウントの作成、削除、一時的な中断などを自動的に行うことも可能です。

-

-

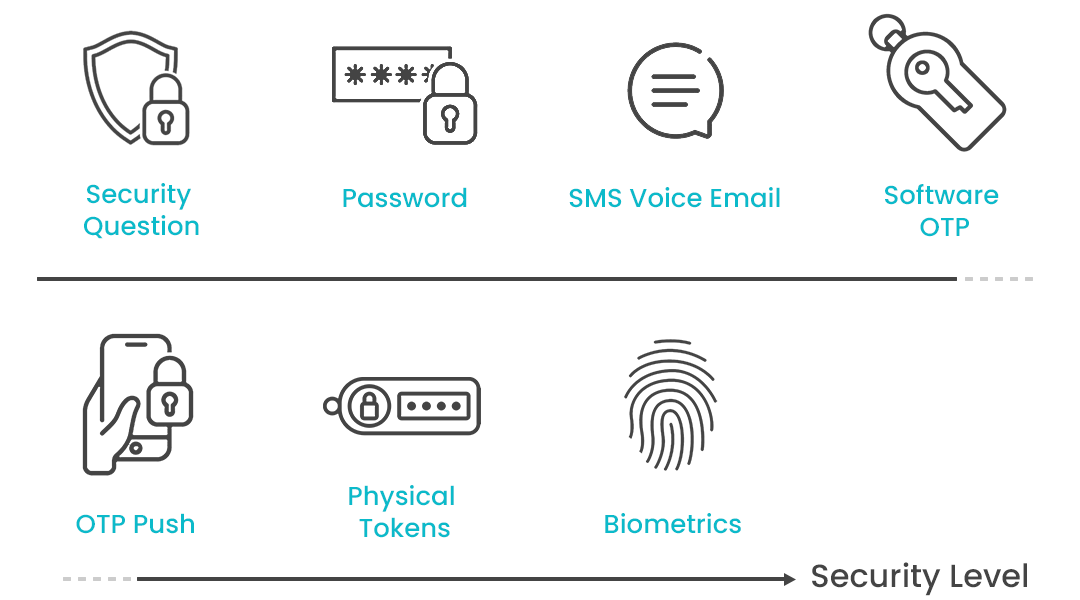

04 多要素認証

Okta Verifyアプリによる2要素認証を追加することができます。ユーザーがログインしようとする際に自動でプッシュ通知を送信し、ユーザーは簡単な操作のみでアクセス許可をすることができます。一度ログインした端末は確認済みとして、2度目以降の認証は不要とすることも可能です。また対応可能な多要素は複数あり、メール認証や、サードパーティ認証アプリ、物理キーを選択可能です。

企業向け

コンテンツマネジメント

プラットフォーム

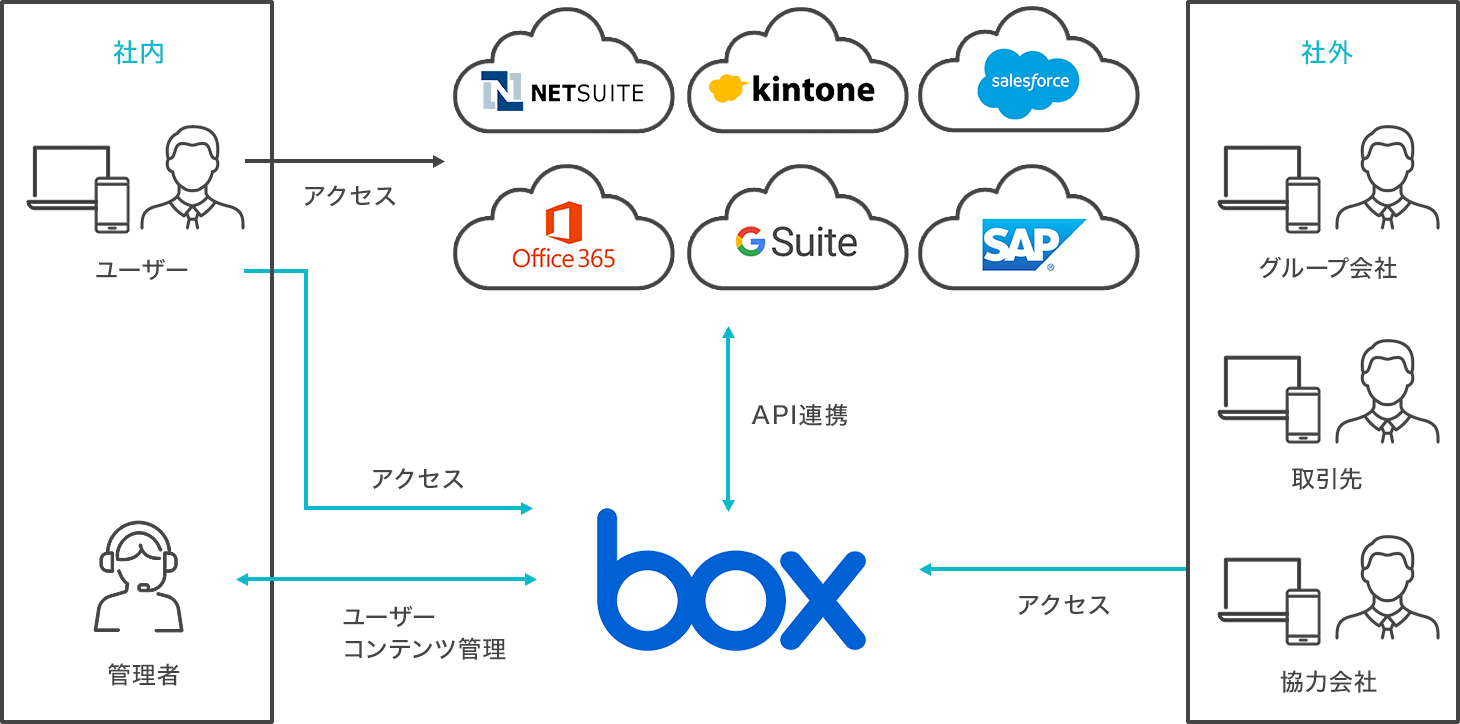

Boxは、米国Fortune500社の69%が利用し、世界で10万社以上の企業が利用しているコンテンツクラウドサービスとなっています。

使いやすいユーザーインターフェースで安全性の高いファイル共有サービスを提供するSaaSです。

社内外の人々とこれまでにない新しい形でのビジネスがコラボレーションすることで、近年の働き方の変化への対応や ストレージコストの削減により、業務生産性の飛躍的な向上を支援します。Boxによってネットワークやデバイスを問わず、様々なコンテンツへのセキュアなアクセスと情報の共有・活用を可能にします。

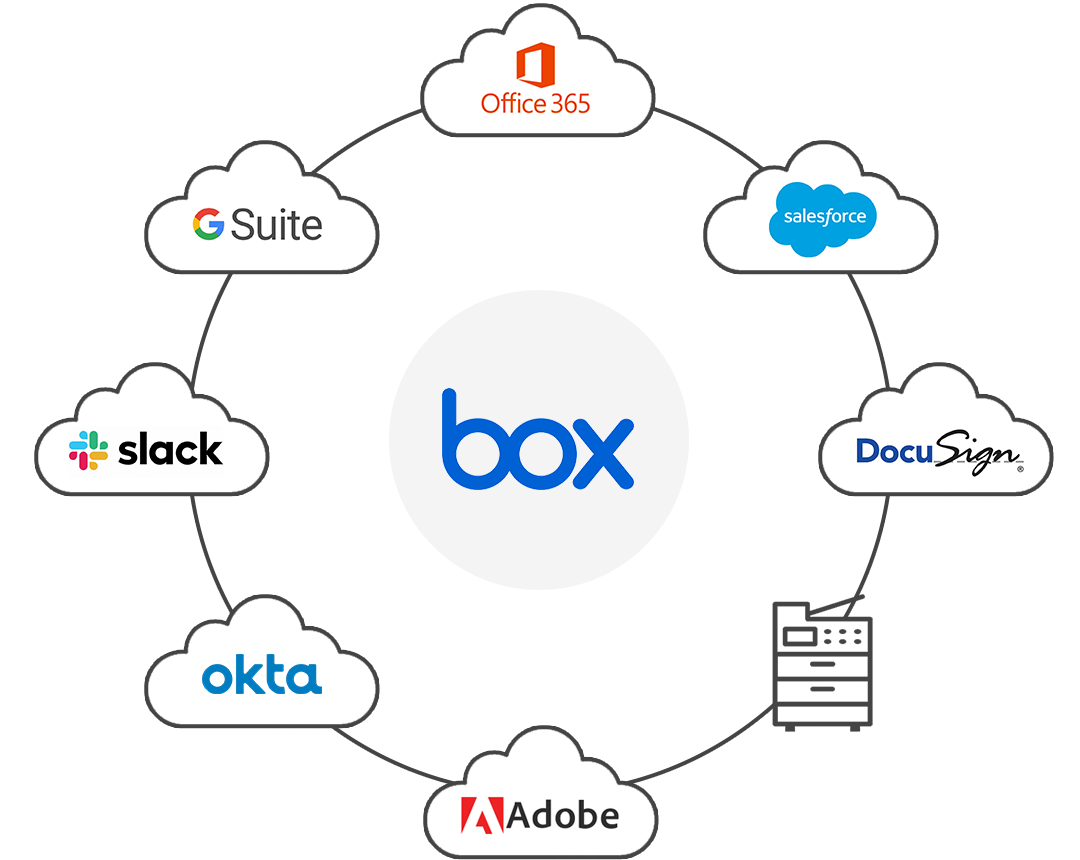

容量無制限型のクラウドストレージサービスは数多く存在しますが、Boxは企業向けのコンテンツマネジメントプラットフォームとして、多くの機能を有しています。 情報漏洩を防ぐ様々なセキュリティ機能、様々なサービスやアプリケーション連携、ブラウザ上で様々なファイル形式のプレビュー対応など多くの機能を有したBoxは、政府機関を始め、国内の金融系企業など高いセキュリティを求める業種だけでなく企業規模を問わず採用され続けています。

弊社ではBox販売代理店もつとめており、導入時の要件定義、リリース後の利活用提案までワンストップで対応し、お客様の業務生産性向上に貢献致します。

コンテンツマネジメント

様々なSaaSと連携し、管理すべきコンテンツをBoxに集約、統合します。 メリットとして、複数SaaSを導入する弊害としてサイロ化するコンテンツを一つの専用のプラットフォームに集めることで、管理者が監視すべきポイントを集約が可能となり、ユーザ視点でも一つのプラットフォームへアクセスすることで各コンテンツを利用することができるため利便性が向上します。

SaaSを複数導入するメリットは多くありますが、それに伴いIDaaS(Okta等)を採用し認証基盤の統合のニーズも高まっており、併せてコンテンツを集約するソリューションも同じレベルで必須と考えられるお客様が多くいらっしゃいます。

主な機能

-

場所を選ばないアクセス

・ファイル、フォルダ、メタデータ

・検索、プレビュー(100 以上のファイルタイプに対応

・あらゆるデバイスからアクセス (Web、デスクトップ、モバイル)

-

容易な共有

・内部・外部とのコラボレーション

・権限の制御

・ダウンロードの防止

・共有リンクの期限設定

・アクセス状況の監視とレポーティング

-

コラボレーション

・リアルタイムのノート、アノテーション

・タスクの割り当て

・ファイルリクエスト

・電子サイン

・セルフサービス、コーディング不要の ワークフロー

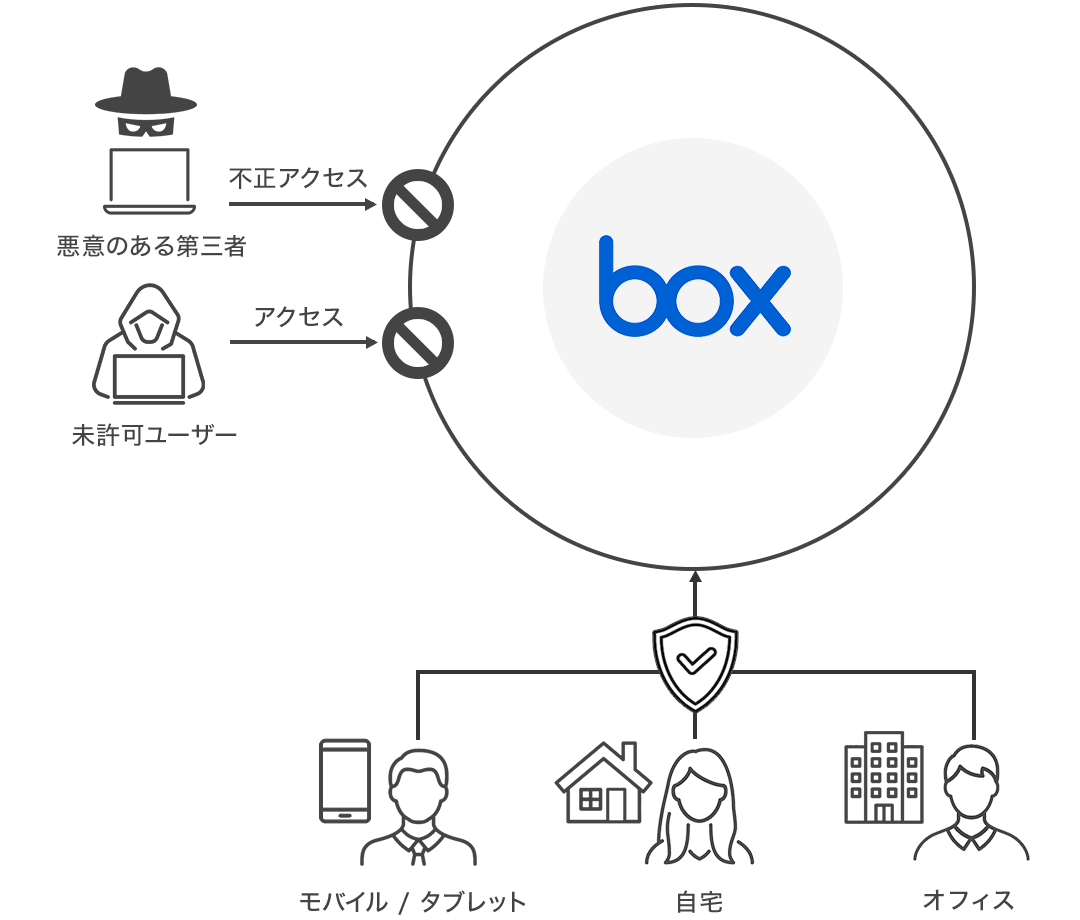

セキュリティ

企業のITインフラはオンプレミスからクラウドへ、クラウドからSaaSへと変遷してきています。 SaaSを利用することでそれらの管理からある程度解放されるというメリットも多くありますが、一方でSaaSは直説インターネットサービスを利用するため「閉じたネットワークによるセキュリティ」によって情報を守ることが難しくなっているのが実情です。

コンテンツの所有者はユーザーであることには変わりません。 そのため、コンテンツをいかに守っていくかという課題は今も変わっていません。Boxではエンドツーエンドによるセキュリティを管理することが可能です。

主な機能

-

漏洩防止

・アクセスポリシーの適用

・機密性の分類

・デバイスと認証の管理

・電子透かし

・暗号キーの管理

-

脅威検知

・異常の検知

・マルウェアのスキャニング

・監視・監査

-

コンプライアンス

・保持ポリシーの適用

・証拠保全と破棄

・暗号化とデータレジデンシー

・コンプライアンス証明

・監査可能なイベントストリーム

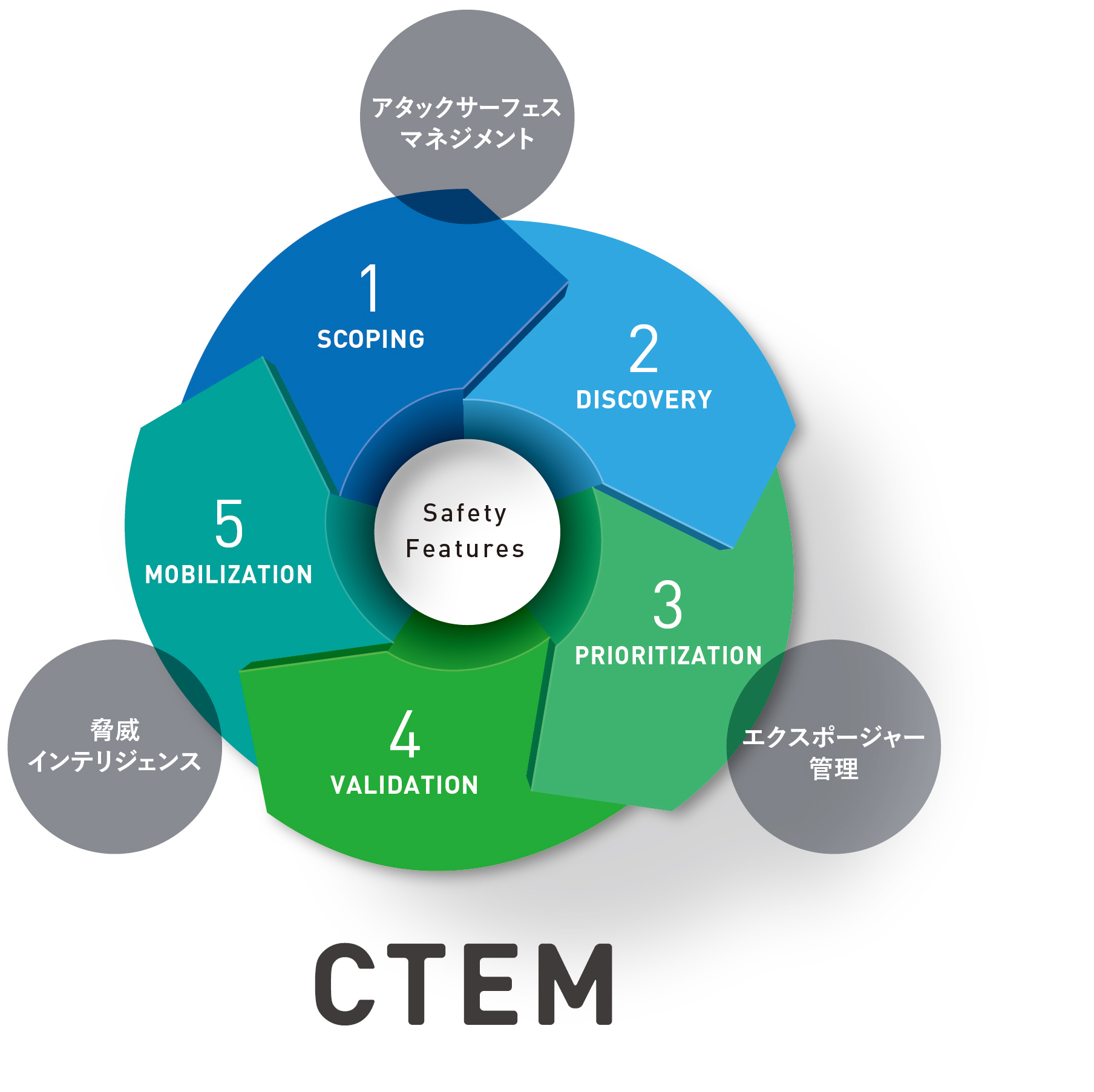

エクスポージャー管理

CTEMプラットフォーム

効果的なセキュリティ対策を継続的に行い、セキュリティ対策を強化します。

XM Cyberで実現できること

・膨大な脆弱性・セキュリティ課題の管理工数削減

・ハイブリッドクラウド環境のセキュリティ強化・重要資産堅牢化

・マルウェア対策・ランサムウェア対策

・効果的なセキュリティ対策を継続的に

XM Cyberとは?

ガートナー社が提唱する攻撃者視点の新しいセキュリティフレームワーク「CTEM」を提供するエクスポージャー管理プラットフォームです。

ビジネスリスクに応じた脆弱性の優先順位付けを行い、効率のよいセキュリティ対策を実現します。

CTEMとは?

5つのステップでセキュリティホールを可視化、評価、優先順位付け、検証、対策します。

「アタックサーフェスマネジメント」「エクスポージャー管理」「脅威インテリジェンス」を継続的に実行することで、効率的なセキュリティ対策を実現します。

-

1)スコープ設定

セキュリティ対策を行う攻撃対象となりうる重要資産を設定。2)発見

攻撃対象に対し、XM Cyberが自動的にシミュレーションを実施し脅威を特定する。3)優先順位付け

サイバー脅威の優先順位付けとアドバイスをレポート。4)検証

優先順位付けをした脅威に対し、潜在的な攻撃可能性を検証。5)改善

明らかになったセキュリティリスクに対し、改善施策を実行。

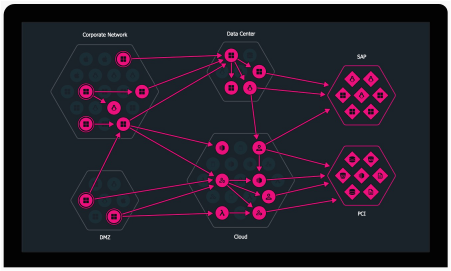

アタックパス管理で高精度な脆弱性の優先順位付けを実現

XM Cyberのアタックパス管理は、サイバー攻撃者がシステムに侵入するためにたどる全ての経路(アタックパス)を可視化し、攻撃シミュレーションを実施します。

攻撃経路の交差点を分析し、優先的に対処すべきエクスポージャーを特定するので、効果的なセキュリティ対策が可能です。

-

重要資産への

全てのアタックパスを可視化 ハイブリッド環境における

ハイブリッド環境における

エクスポージャーを網羅的に検出し

攻撃シミュレーションを実施 -

攻撃経路の交差点・

行き止まりを特定 攻撃の交差点や行き止まりを分析し

攻撃の交差点や行き止まりを分析し

攻撃手法の根拠をもとに優先的に

対処すべきエクスポージャーを特定 -

修正箇所や対策も明確に

修正箇所や対策の選択肢を

修正箇所や対策の選択肢を

確認することが可能

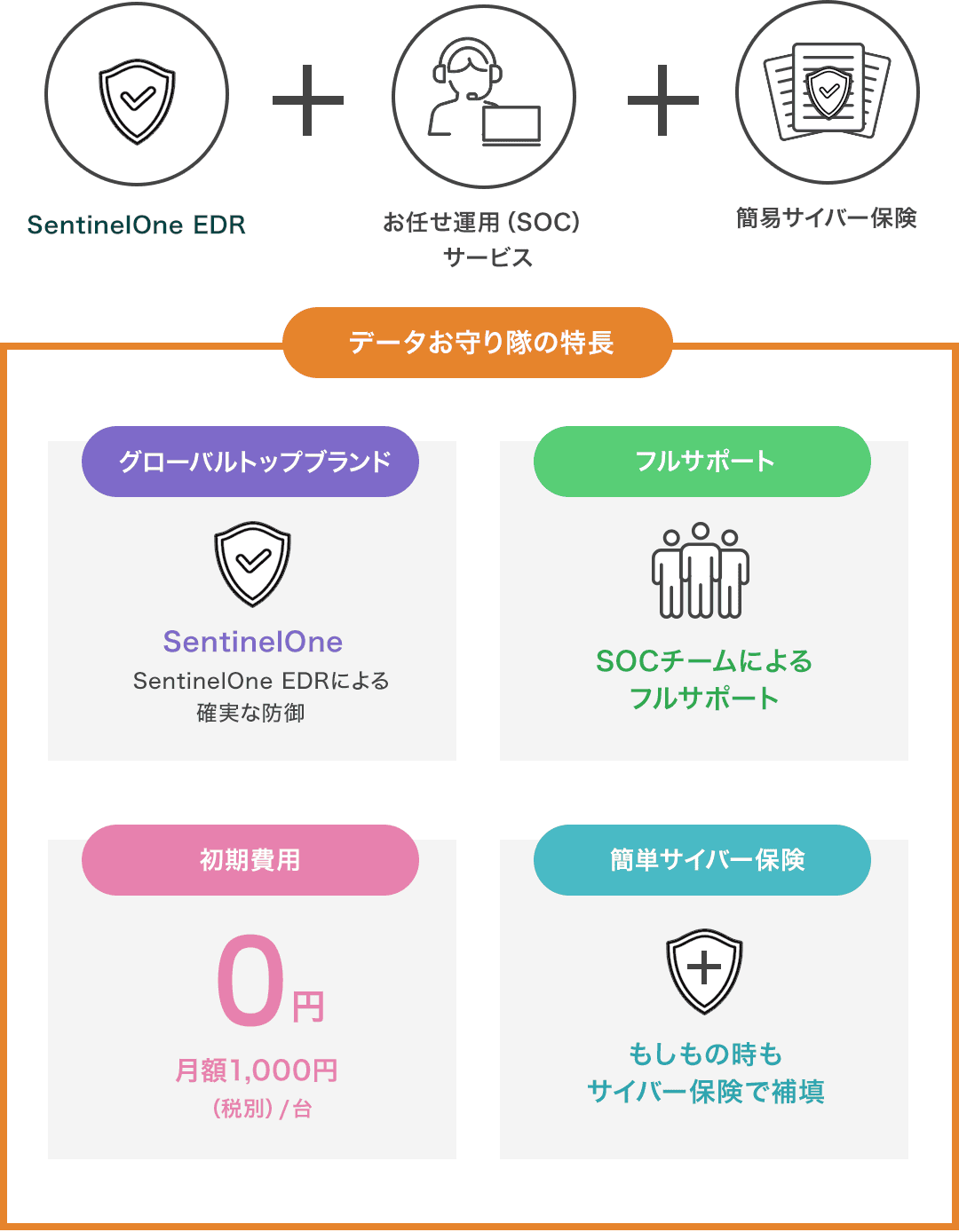

IT補助金対象のサイバーセキュリティ対策

IT補助金対象の

サイバーセキュリティ対策

独立行政法人情報処理推進機構(IPA)に認定されている

「EDR+SOC+簡易サイバー保険」がセットになったセキュリティサービスです。

各端末(PC等)に導入し、ランサムウェアなどによる不審な挙動を検知・緊急時の迅速な対応を可能にします。

※データお守り隊はIT導入補助金の対象ITツールです

※IT導入補助金の詳細はこちら

https://it-shien.smrj.go.jp/

データお守り隊が選ばれる理由

01 初期費用0円、月々1,000円。低コストで始めやすい!

初期費用0円。運用含めたフルサービスを1台あたり月額1,000円(税別)でご利用いただけます。

1台から導入可能なため、スモールスタートにも最適です。

(※月換算料金です。ご契約期間は1年間、費用のお支払いは一括払いです)

02 グローバルリーダー製品SentinelOne EDRによる確実な防御!

第三者機関が認めた高検知率・高防御率で、サイバー攻撃を確実に防御します。万が一ランサムウェアなどによりファイル・システムが改ざんされた場合でも、ロールバック機能によりワンクリックで元に戻ります。

03 SOCによるフルサポート!

SOC(セキュリティオペレーションセンター)はアラートの分析やお客様側の推奨作業をお知らせするだけではありません。サイバー攻撃の抑止作業、マルウェアの駆除、改ざんされたシステムのロールバック、設定変更作業もいたしますので、お客様での運用の手間がかかりません。日本語英語対応ですので海外拠点も安心です。

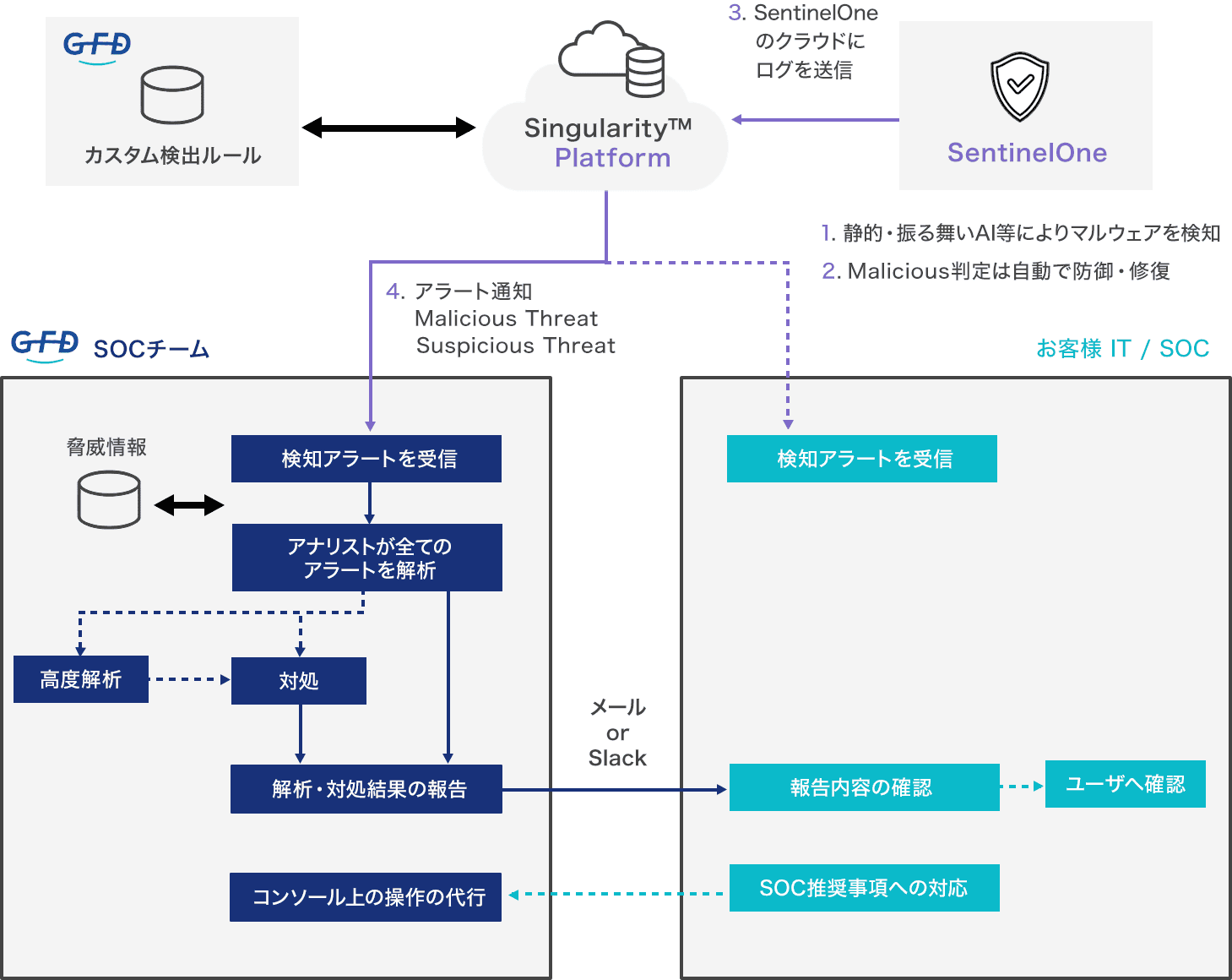

SOCサービス

エージェントによる検知/防御、クラウド上のAIによる検知、SOCアナリストによる監視と分析で、マルウェアを防御し、アナリストがEDRの運用まで実施します。

実線 : イベント毎に必ず発生

破線 : ケースに応じて発生

※全てリモートでの対応となります

SOCサービス詳細

| サービス内容 | サービス対応 | サービス提供時間 |

|---|---|---|

| 01 AIリアルタイムアラート | AIによる24時間365日の脅威検知アラート | 24時間365日 |

| 02 アナリストによる脅威詳細解析 | アプリケーションやプロセス、ファイルを詳細に調査し、サイバー攻撃かどうかを判定し、攻撃だった場合の対策を策定 | 平日日中帯 |

| 03 自動脅威防御 | マルウェアのプロセスを停止し隔離する。 必要に応じ端末をネットワークから切り離し |

24時間365日 |

| 04 アナリストによるインシデント対応 | ・脅威の削除/駆除 ・ホワイトリスト、ブラックリスト登録 ・攻撃者により作成・変更・削除されたファイルのワンクリック自動修復 |

平日日中帯 |

| 05 ポリシー変更 | ・お客様からの設定変更依頼であり、かつ緊急性を要しないポリシー変更作業の代行 ・当社が推奨する設定変更であり、かつ緊急性を要しないポリシー変更作業の代行 |

平日日中帯 |

| 06 QA対応 | ・アラートに対してのご質問回答 ・製品の仕様や操作に関するご質問回答 |

平日日中帯 |

※全てリモートでの対応となります

※1ライセンスから契約可能です

※契約は年間契約になります

※契約期間中の中途解約はできません

簡易サイバー保険

簡易サイバー保険が付帯されており、もしもの時も安心です。

| 付帯保険の項目 | 付帯保険の内容 |

|---|---|

| 被保険者 | 株式会社アクトが販売するEDR・SOCを導入するすべての事業者。 |

| 補償内容 | 株式会社アクトが提供するデータお守り隊を導入した端末の所有・使用または管理に関連して発生した事故。 ※端末に起因しない事故は対象外 |

| 保険責任期間 | 保険責任開始日:データお守り隊を最初に購入した日(※データお守り隊に関連した事故でない場合は保険金をお支払いしません。) 保険責任終了日:保険責任開始日の1年後の応当日(データお守り隊を追加購入した場合も同日となります。) |

| 支払限度額 | 賠償損害 1請求:500千円(免責金額0千円) サイバーセキュリティ事故対応費用 1事故または1請求:500千円(免責金額0千円) |

| 特記事項 | サイバーセキュリティ事故対応費用については、初動対応やデジタルフォレンジックの費用含め、インシデント対応時に突発的に発生する各種コストを補償 |

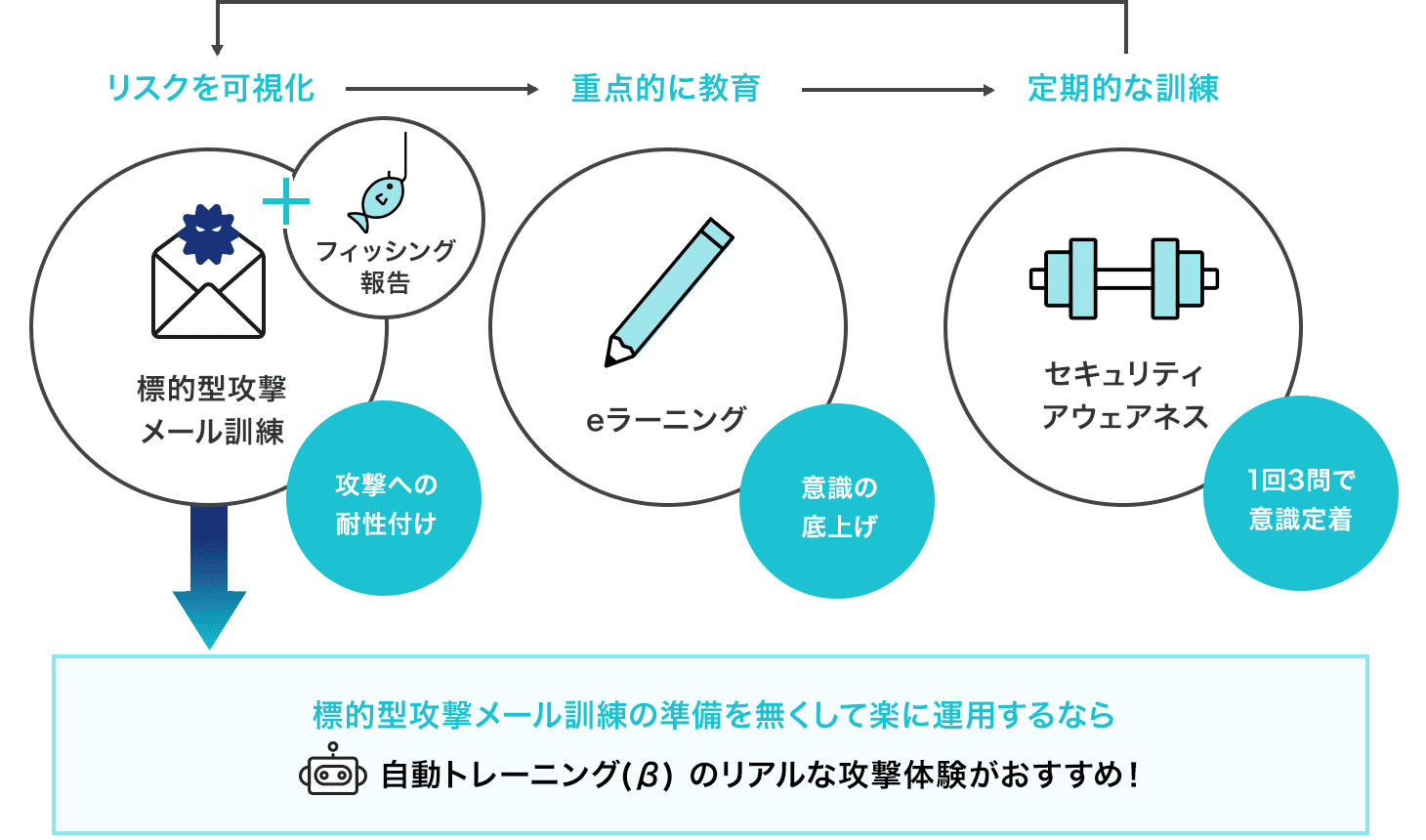

セキュリティ教育クラウド

セキュリティ教育クラウド「セキュリオ」は、セキュリティ教育を自動化することで、効率的に従業員のセキュリティ意識とレベルを底上げします。

こんな方におすすめ

-

社内のセキュリティリテラシーの

低さを改善したい方 -

セキュリティ教育の

工数を削減したい方 -

セキュリティ専門家のノウハウが

詰まった教育を利用したい方

主な機能

「セキュリオ」は、セキュリティ教育の実施・分析・繰り返しを担当者の負担なく実施できるサービスです。無理のないセキュリティ教育のサイクルを実現し、組織全体のセキュリティ意識を自動的に向上させることができます。

効率よくセキュリティ意識をUP

4つの機能を合わせて使うことで効果大 !

01 e-learning機能

専門家監修の教材・テストでかんたん従業員教育

-

基礎〜専門的なものまで

90種類以上の教材から配信

毎月配信されるレッスン(教材・テスト)から選択して配信するだけ!

オリジナル教材※も登録可能

※教材はPDFとYouTube動画が登録可能 -

教材は単発配信と

まとめて配信の2種類

配信数の制限なし!

予約配信日の複数設定はもちろん、未合格者への催促通知設定も可能 -

テスト結果は

自動で採点・集計

テストの準備・教材配信・採点・集計までの作業がワンストップ!

集計結果のCSV書き出しも対応

その他おすすめポイント

- スマートフォンから受講可能

- 経営層・新入社員・パート/アルバイトなど、従業員の階層にあわせた教材あり

- テンプレート選択後でもオリジナル作成でも、テストのカスタマイズ可能

- 未合格者への受講催促通知は複数設定可能

- ユーザー・グループごとにまとめて配信が楽におこなえる

- 受講状況や結果は、従業員・グループ切り替えの2種類

- 教材のまとめて配信(カリキュラム)は既存のレッスンも登録可能

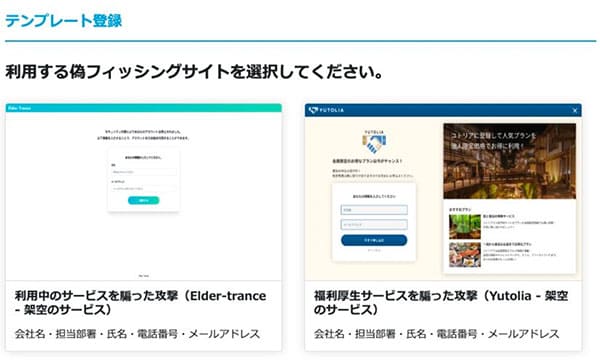

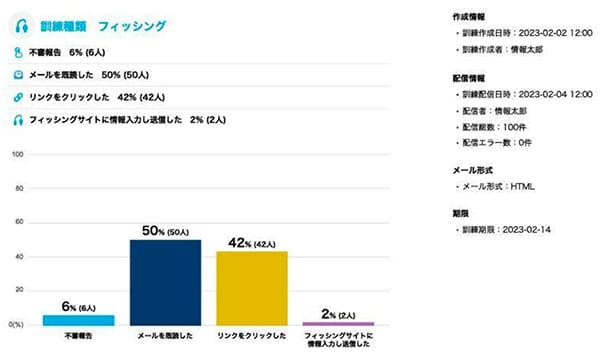

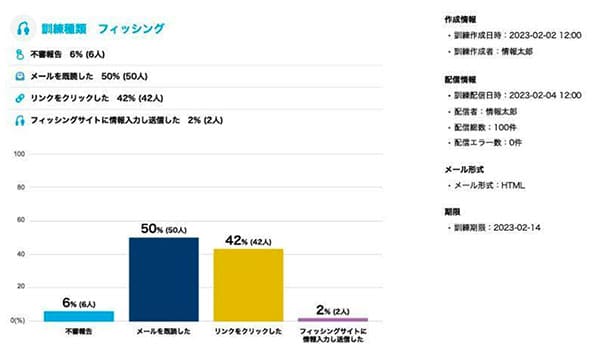

02 標的型攻撃メール訓練機能

テンプレートと配信設定でリアルな標的型攻撃を再現

-

テンプレートからリアルな

標的型攻撃メールを作成

訓練タイプはリンククリック・添付ファイル・フィッシングのの3種類

一般業務に即した多様な攻撃に対応 -

会社規模に合わせた

配信設定

日時設定 / 分散配信 / 定期配信

配信方法をお好みに合わせてカスタマイズ可能 -

既読・開封・報告など

開封状況をグラフ化

開封状況から従業員の行動を可視化

配信時の追加設定で、不審メールの報告数も合わせて確認できる

その他おすすめポイント

- 配信制限なし!訓練し放題!

- テンプレート選択後、メール本文などのカスタマイズも可能

- 引っかかった従業員に表示するネタバラシページの文章カスタマイズも可能

- 定期訓練なら設定は1回だけ。訓練作成コストの大幅削減を実現

- 開封者を対象としたeラーニングの自動配信を設定することで、手間なく再教育が可能

- 自社ドメインも利用可能

- 約30種類の提供ドメイン・メールテンプレート・設定設定をうまく活用することで訓練だと気づかれにくく、リアルな標的型攻撃メール体験を実現!

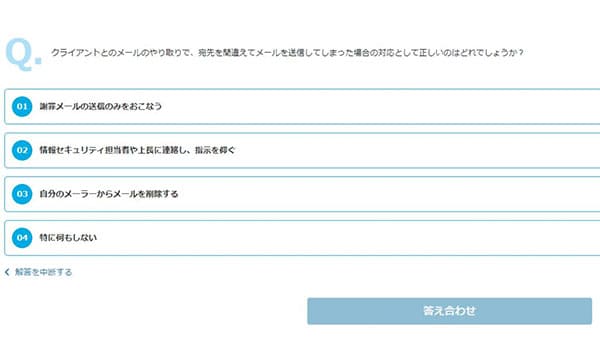

03 セキュリティアウェアネス機能

マイクロラーニングでセキュリティ意識を定着

-

1回3分のミニテストを

ワンステップで定期的に自動配信

日常に潜む身近なセキュリティリスクを学べる問題多数!

繰り返し受けることで従業員のセキュリティ知識が定着し、さらなる意識向上につながる -

集計結果から

従業員のリテラシー状況を確認

従業員ごとの解答状況、苦手なカテゴリ、全社のスコア推移、グループごとのリテラシー状況などが自動集計

分析結果を元にeラーニング対策などもおこなる

その他おすすめポイント

- ログインなしでも受講可能

- スマートフォンから受講可能

- 問題は情報セキュリティの専門家監修 ※会社オリジナル問題の作成も可能!

- 配信タイミング・受講期限などのカスタマイズ可能

- 受講催促の通知設定付き

04 自動トレーニング機能

まるで本物のような標的型攻撃メールを体感

-

一度設定するだけで自動化!

担当者の工数を極限まで削減

送対象者を選択し開始ボタンを押すだけ!あとは自動で進行状況と行動履歴に訓練情報が蓄積される

-

メール文面も配信タイミングも

一人ひとり異なる

メール文面も配信されるタイミングもランダムなため訓練だと気付かれにくく、リアルな攻撃メール体感ができる

-

自動で集計され

個別最適化

配信結果は自動集計

従業員がとった行動結果を元に、訓練メールの配信頻度が変化

その他おすすめポイント

- ユーザー自身も行動結果の確認可能

- 訓練メールの反応・結果がグラフ化され、会社全体のリテラシー状況可視化

- 自動配信された訓練結果の詳細は、標的型攻撃メール訓練機能の結果ページで確認可能

05 フィッシング報告機能

従業員の報告率UPで行動変容を可視化

-

怪しいメールを

ワンクリック※1報告

標的型攻撃メール訓練だけでなく一般メールでも報告可能

※訓練メールか否か即時開示

※1 Microsoft OutlookとGmailのみ利用可能 -

報告メールのソース情報を

安全に確認

担当者がセキュリオ上で安全に確認。判定結果はセキュリオ上からフィードバックし、危険なメールの削除依頼も可能。

-

報告率の自動集計で

従業員の行動変容が可視化

標的型攻撃メール訓練機能で

報告率を閲覧可能

その他おすすめポイント

- メール転送の活用で未対応のメーラーもワンクリック報告可能

- 安全な環境で判定して報告者にフィードバックが可能

サイバーセキュリティ 統合プラットフォーム

サイバーセキュリティ

統合プラットフォーム

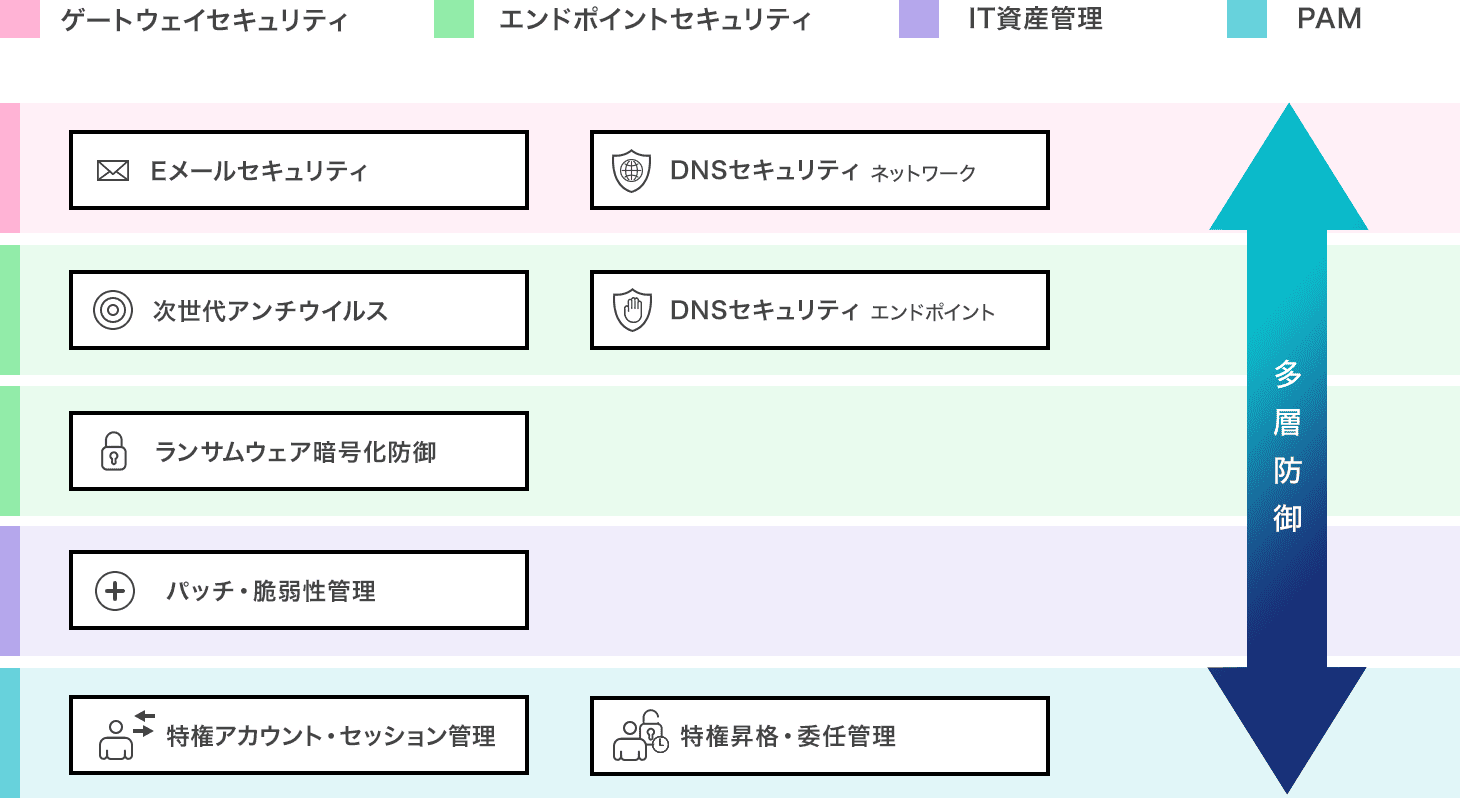

Heimdal(ハイムダル)は、ランサムウェアをはじめとする次世代の脅威から企業を守る、複数のモジュールで構成された統合型サイバーセキュリティプラットフォームです。

サイバーセキュリティ対策を1つのプラットフォームで管理

パッチ・脆弱性管理、次世代アンチウイルス、特権昇格・委任管理など、幅広いセキュリティ対策を1つのプラットフォームで一元管理。

単機能での導入はもちろん、複数を組み合わせた統合運用にも柔軟に対応します。

Heimdalのソリューション

-

Eメールセキュリティ

スパムやマルウェア、マクロ、PDF、添付ファイルを一括でスキャンし、受信・送信メールの双方にフィルタを適用可能です。

送信元の検証やフィッシング対策、標的型なりすまし攻撃への防御など、多彩なアプローチでメール関連のリスクから企業を守ります。効果

・添付ファイルだけでなく、さまざまな脅威に低コストで対応可能

・Microsoft Office 365や自社メールサーバー(MXレコード)対応

-

DNSセキュリティ

最新の予測型DNSにより、数百万に及ぶ悪質なサーバーやインフラ情報をナレッジ化。AIによる機械学習を活用することで、未知のサーバーも対象とし高精度に検知します。ユーザーのトラフィックをリアルタイムで軽負荷スキャンし、感染リスクのあるドメインを即座にブロックします。

効果

・メールやWeb経由のマルウェア感染・情報漏えいを未然に防止

・現行のセキュリティ環境を変えずに防御力を強化

-

次世代アンチウイルス

人工知能、行動検知、機械学習アルゴリズムを組み合わせたクラウドベースのふるまい検知型ソリューションで、未知の脅威にも対応可能です。

潜在的な脅威や未知のファイルを検知すると、1,000CPUコアを持つHeimdalの機械学習環境で多段階スキャンを実施し、安全性を確保します。効果

・軽量設計・低負荷・低容量のアンチウイルス

・低コストで社内外問わず安定したウイルス対策

-

ランサムウェア暗号化防御

100%シグネチャーフリーで、既知・未知を問わずあらゆるランサムウェアに対応。

従来型対策とは異なり、悪意ある暗号化の実行時プロセスを監視・検知することで、ランサムウェアを安全に遮断可能です。効果

・既存のアンチウイルスと併用しながら、ランサムウェア対策を強化

・ゼロデイ攻撃への防御を実現

-

パッチ・脆弱性管理

マルチOS対応で、場所を問わずOSやアプリケーションの脆弱性管理が可能。

脆弱性のある端末を自動で検出し、ポリシーに沿ってOS更新やパッチを適用。適用に失敗した場合も自動で再試行され、再起動のタイミングも選択可能なため、業務に影響を与えません。効果

・社内外を問わずパッチ適用・再適用を自動化

・独自アプリケーションの脆弱性対策に対応

-

特権アカウント・セッション管理

特権アカウントとそのセッションを一元管理。

セッションの録画・再生や自動切断に対応。

操作履歴は証跡レポートとして活用可能です。効果

・クラウドとオンプレミスのセキュリティ体制を強化

・外部攻撃/内部リスクからの保護

・リモートメンテナンスのセッション記録・監視

-

特権昇格・委任管理

必要な時だけユーザーに一時的な管理者権限を付与。

管理者の負担を増やすことなく、特権IDやパスワードの使いまわし、意図せず行われる管理外での特権情報利用などのリスクを低減します。効果

・アクセス制御の管理負担を軽減

・外部業者にパスワードを知らせずに安全にアクセス権を付与

SSE+IDaaSソリューション

ゼロトラスト実現を支える、認証から通信までカバーする国産セキュリティ基盤です。

企業に必須の各種セキュリティ機能を一括で提供します。

Z-FILTERの特長

-

SSEに

IDaaSを統合ID認証、端末・通信制御、可視化、ログ管理を一つの管理画面で一元化。

アクセスから認証までのゼロトラスト運用を「Z-FILTER」だけで実現! -

VPN不要で

瞬時に社内システムにアクセス社外からでもVPN不要で社内システムに安全アクセス。

スピーディーなリモートアクセスを実現! -

テンプレートで

らくらく設定個別設定なしで使える汎用プリセットをご用意。

スピーディーな導入を実現!

ご提供プラン

| 機能名 | SWG | SWG ID | SSE |

|---|---|---|---|

| ZTNA | ー | ー | 対応 |

| IDaaS ※1 |

ー | 対応 | 対応 |

| URL フィルタリング |

対応 | 対応 | 対応 |

| DNS セキュリティ |

対応 | 対応 | 対応 |

| CASB | 対応 | 対応 | 対応 |

| クラウド ファイアウォール |

対応 | 対応 | 対応 |

| IPS | 対応 | 対応 | 対応 |

| Anti-Virus & Sandbox |

対応 | 対応 | 対応 |

| IPsec/GRE ※2 |

有償 オプション |

有償 オプション |

有償 オプション |

| DLP | 有償 オプション |

有償 オプション |

有償 オプション |

※1「StartIn」が標準搭載されています。既存でIDaaS製品をご利用中の場合、SAML2.0に対応しているIDaaS製品との連携も可能です。

※2 通信帯域・容量費用により変動いたします。

ZTNA

スムーズなリモートアクセス

社内外から社内システムへアクセスするすべてのユーザーとデバイスに対し、認証を実施します。

VPNに代わる安全なアクセス手段として、マルウェア感染リスクを低減するとともに、機器ごとのパッチ対応や接続設定、ライセンス管理といった運用コストの削減にも貢献します。

※SSEプランを購入いただいた場合に利用可能です。

IDaaS

高度なIDaaS/SSEを簡単に実現

ワンタイムパスワードや生体認証などの多要素認証に加え、独自の認証技術を組み合わせることで、高度なセキュリティ環境を実現します。

「Z-FILTER」は、IDaaSによるアクセス管理とSSEによる通信防御を統合し、複雑な設定や運用負荷を軽減。強固なセキュリティと効率的な運用を両立します。

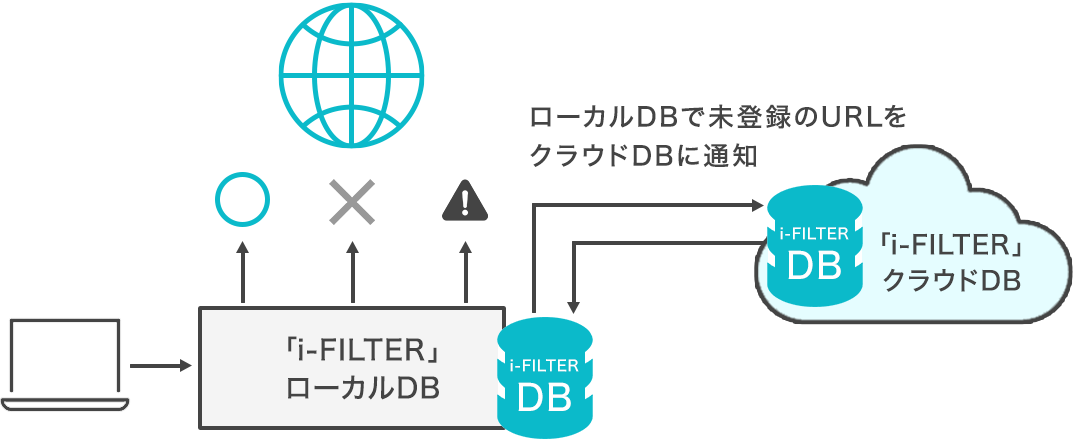

URLフィルタリング

セキュアなWebアクセス基盤

新しく公開されたWebサイトや、検索エンジンに未登録のURLなど、未知のサイトへのアクセスが検知されると、「i-FILTER」のクラウドDBに通知され、自動的にカテゴリ分類されます。常に最新のWeb情報を反映することで、高精度かつ網羅性の高いフィルタリングを実現します。

※ URLフィルタリング含む「i-FILTER@Cloud」の機能を標準搭載しています。

ブランド名称は「i-FILTER@Cloud」として表示されます

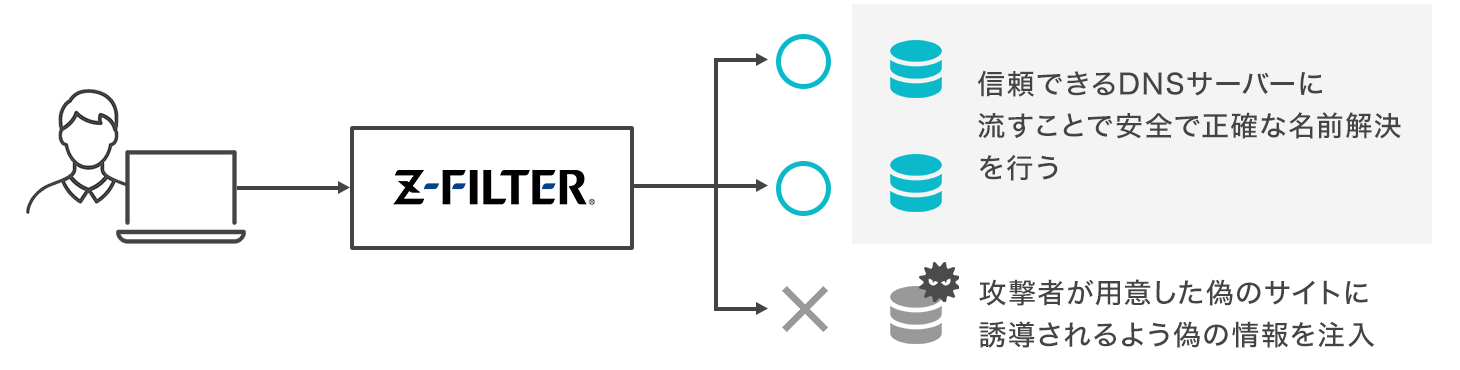

DNSセキュリティ

信頼できるDNSで安全な接続を実現

信頼性の高いDNSサーバーを使用することで、安全かつ正確にWebサイトへアクセスできます。

※ DNSトンネリングについてポート53にてトンネリング自体させないことで安全性を担保

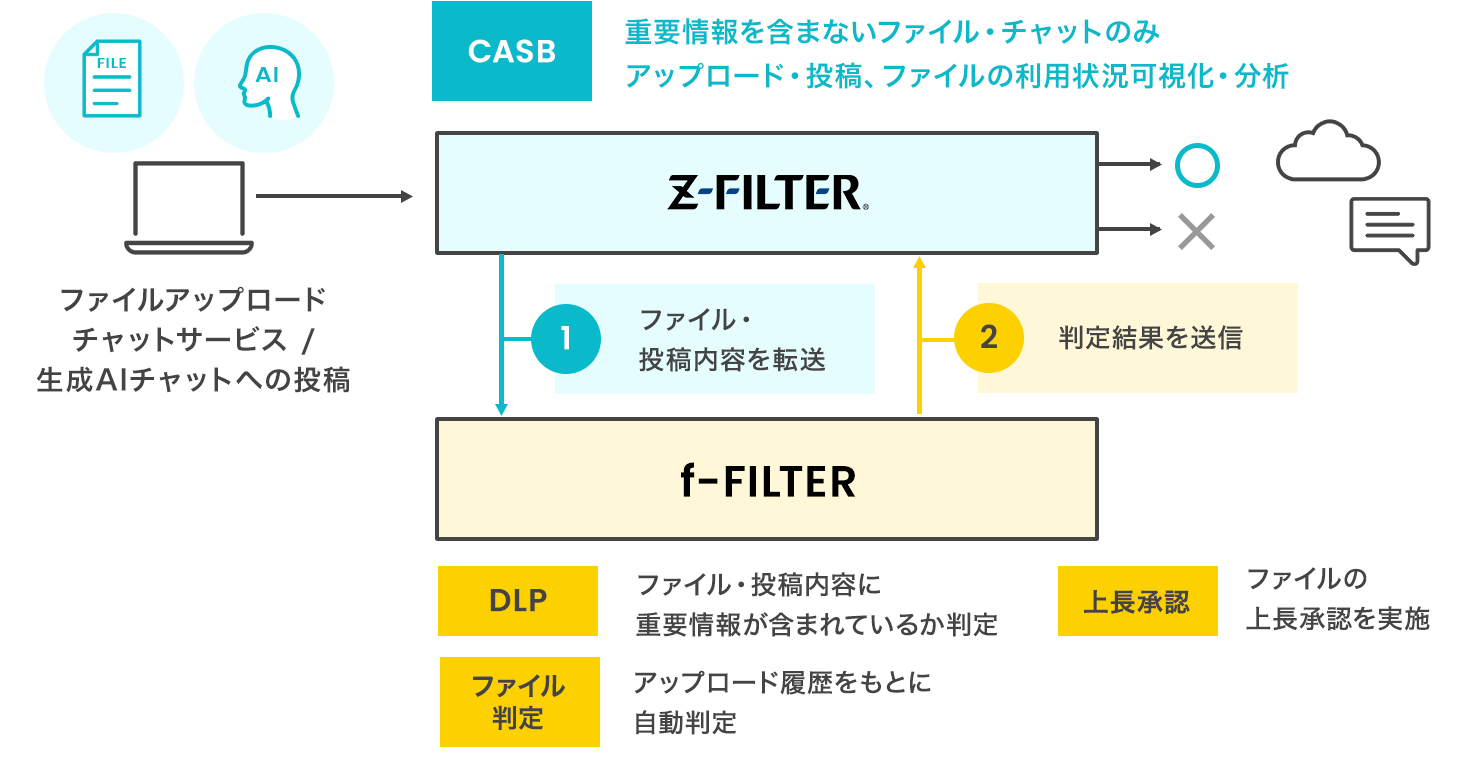

CASB

組織内の利用状況をグラフィカルに可視化

日本語対応のわかりやすいUIで、クラウドサービスの利用状況や情報漏えいリスクの可視化を実現します。

認可されていないサービスの利用も素早く検知でき、組織全体のセキュリティ向上に貢献します。

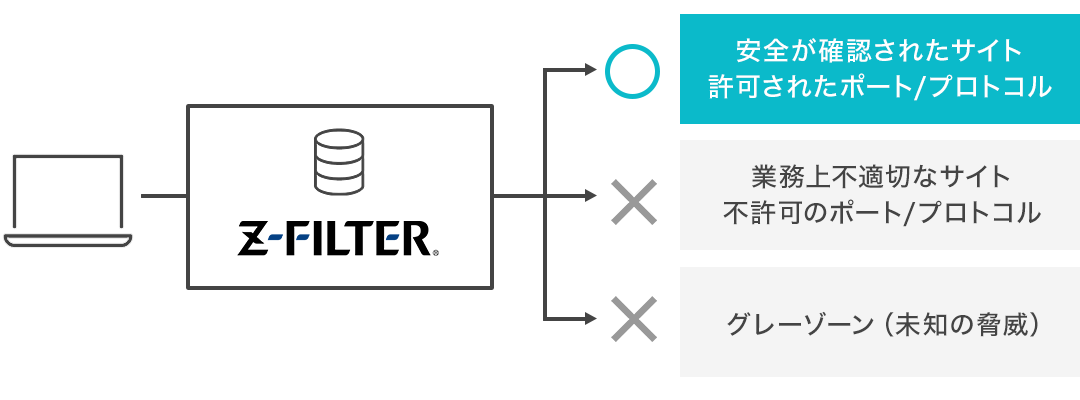

SWG・クラウドファイアウォール

SWGとクラウドファイアウォールを統合した高精度・高網羅率のデータベースを提供

安全と判断されたサイトや許可されたIP、ポート/プロトコルのみアクセス可能で、

脅威のあるサイトや未知のサイト、不許可のポート/プロトコルへの接続は即座にブロックします。

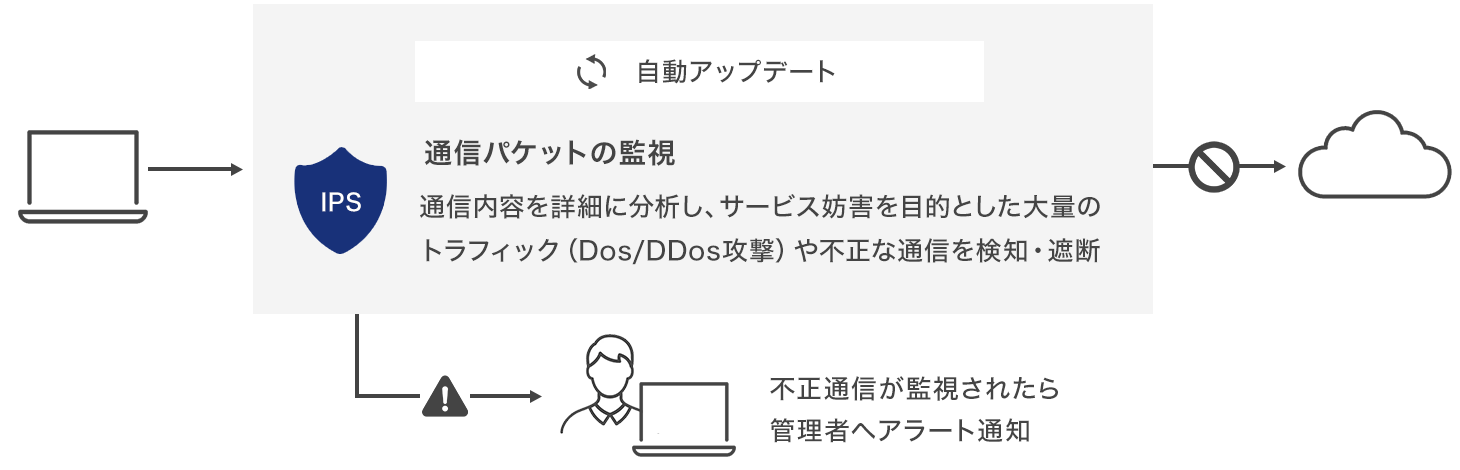

IPS

常時監視で通信セキュリティを強化

シグネチャベースのIPSポリシーでネットワークを常時監視。

通信をリアルタイムでチェックし、脅威を迅速に検知・対応することで、組織の通信セキュリティを強化します。

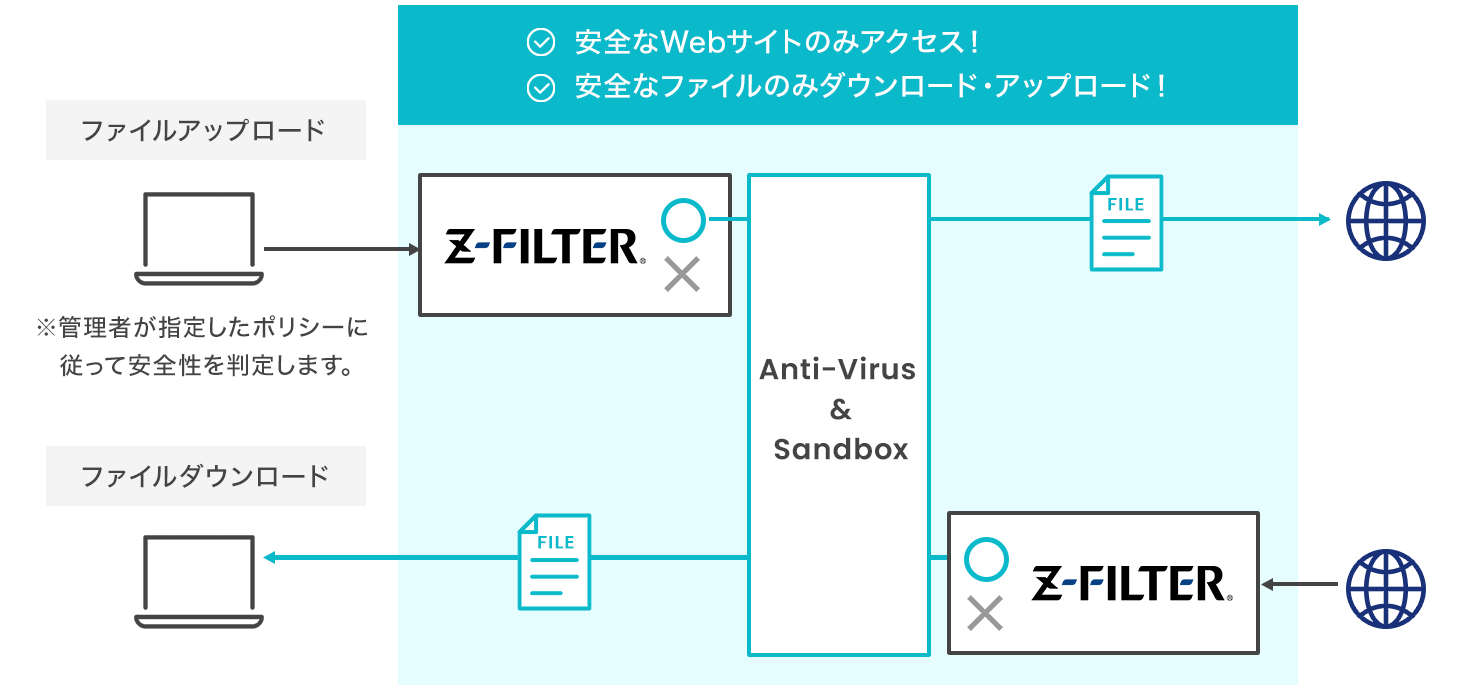

Anti-Virus & Sandbox

ファイルのマルウェア検知を標準搭載

ダウンロードやアップロードするファイルは、「アンチウイルス」と「サンドボックス」で安全性を判定。

安全が確認されたファイルのみを許可し、組織のセキュリティを確保します。各種ガイドラインに沿ったウイルスチェックも可能です。

DLP

ファイルアップロード時の情報漏えいを未然防止

海外製品では判定が難しい日本語や国内特有の重要情報も、独自定義による高精度判定でカバー。

DLPエンジンが自動で監視することで、情報漏えいリスクを効率的に低減します。

※有償オプションとなります。

Contact

お問い合わせ

サービスのご相談、資料請求、

お問い合わせをお待ちしております。